This is the end

Plonc plonc plonc

Beautiful friend

This is the end

Plonc plonc plonc

My only friend, the end

etc.

π²/6, le blog ou on écrit les notes de guitares telles qu’elles seraient faites a capella. Pour les incultes : la chanson originale.

Retour en Frankrike

Comme l’indique subtilement le morceau de chanson placé en introduction, c’est la fin de mon séjour en Suède. À l’heure où j’écris ces lignes, je suis assis tel un SDF dans un couloir de KTH. J’ai rendu mes clefs avant neuf heure du matin et je me dois maintenant de meubler en attendant que mon avion parte ; en l’occurrence à 19h. Du coup, et vu que j’ai pris un certain retard dans mes publications, j’en profite pour poster un nouvel article. Enfin et comme l’indique le titre, des envolées lyriques sur le temps qui passe et les changements qu’il provoque sont à craindre.

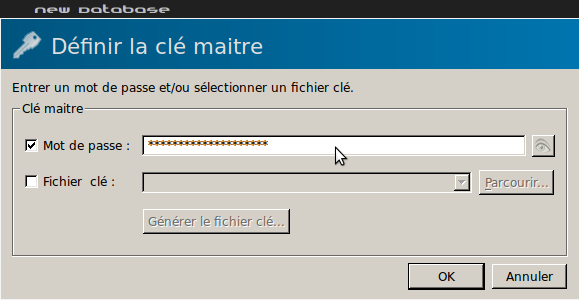

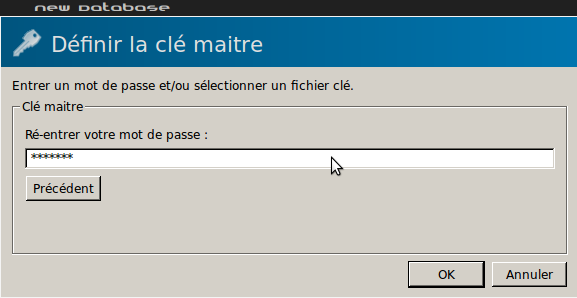

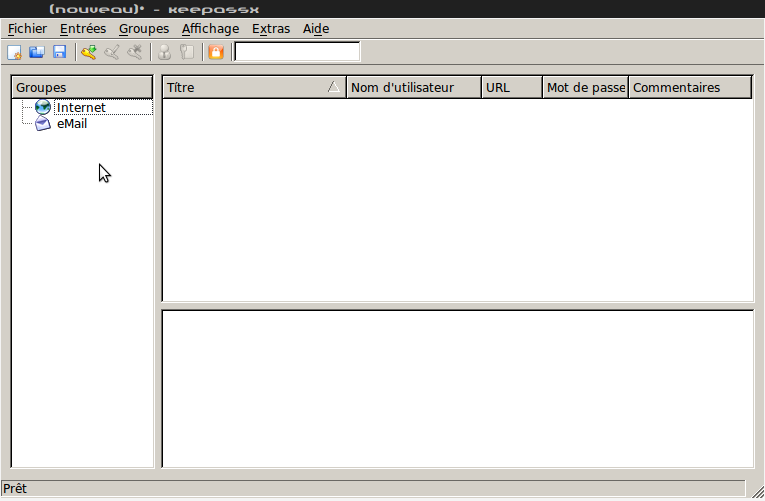

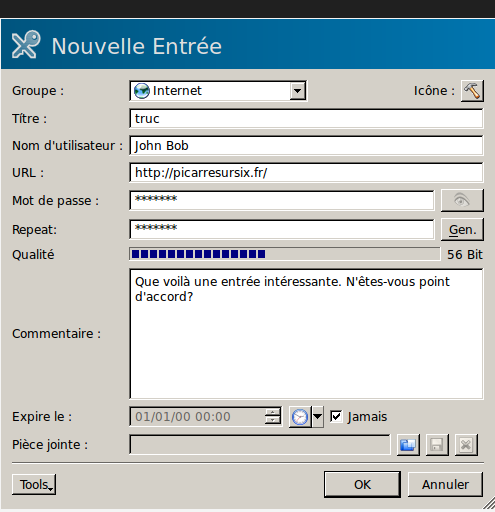

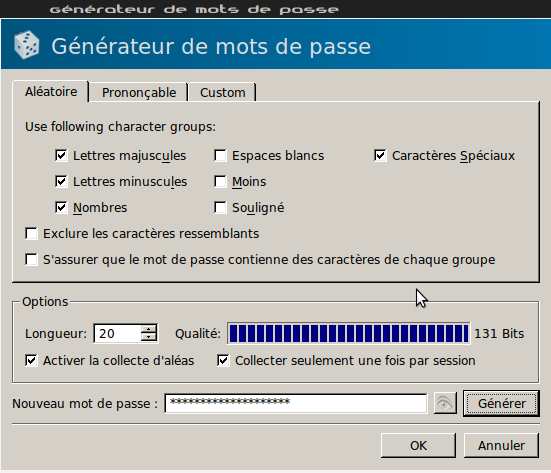

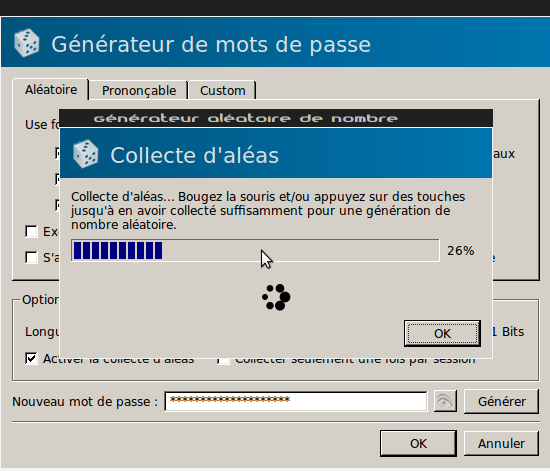

Lors donc je retourne en France [1] ; pays du pinard et du camembert. Que vais-je donc faire là-bas ? Pas grand chose sans doute. Je n’ai pas eu de vraies vacances depuis plus d’un an, ça fera du bien de se reposer. Et puis j’ai plein de code à écrire… D’ailleurs, je pense que je vais ajouter une section au site principal pour rendre les programmes en question plus visibles. Je compte aussi m’entraîner un minimum à parler suédois puisque je risque d’en avoir encore besoin ! En effet, même si mes études en Suède sont terminées, il me reste encore à faire mon mémoire universitaire. Je vais le faire à l’université de Aalto, à Helsinki. Je vais y étudier certains polynômes dans les corps de charactéristique 2^n parce qu’ils jouent un rôle important dans la conception des S-boxes, un composant des algorithmes de chiffrement symétriques comme celui utilisé par keepassx. Dans la mesure où la Finlande est un pays bilingue suédois/finnois, je risque d’avoir besoin de mes incroyables compétences [2] dans la langue de Fifi Brindacier.

Pendant que j’en suis à parler de la France, une petite mise en garde pour les fous parmis vous qui voudraient faire une partie de leurs études dans un pays non francophone. Quand je suis retourné en France pour Noël, j’ai trouvé prodigieusement saoûlant le fait que tout le monde parle française autour de moi. Quand on est habitué à ne rien comprendre à ce que raconte les gens dans la rue, le bus (ou que sais-je encore) ; il est très perturbant de se trouver dans un environnement où on comprend de nouveau tout ce qui se dit. Et c’est pas parce que je suis un vil ermite asocial[3] ; des camarades français rencontrés en Suède partagent ce point de vue. Fin de le mise en garde.

Bilan

Bande son de circonstance. Que retirer de ce séjour d’une année en région passablement australe ?

- Partir à l’étranger, ça vous fait les pieds. Si vous n’étiez pas particulièrement indépendant, vous retrouver seul dans un pays dont vous ne parlez pas la langue avec des liasses (au demeurant assez fines, du moins comparé à ce qui se fait en France) de paperasse à remplir vous force à vous débrouiller tout seul. Et pour cause : personne ne peut vous aider là où vous êtes ; du moins pas facilement. D’où le fait que ça fasse les pieds.

- Ça permet vraiment de découvrir une autre culture. Ça paraît logique, et ça l’est, donc je ne m’étendrai pas sur le sujet. Il est néanmoins certain que vivre un an dans un pays vous permet d’effectivement aller au delà de l’image distordue que vous en avez depuis l’extérieur. Si ça marche dans un pays ou les gens sont aussi difficile à atteindre qu’en Suède, ça doit marcher partout !

- Ça permet d’étudier des choses pointues dans de bonnes universités. C’est quand même pour ça qu’on le fait « officiellement » et ce n’est pas faux. Par exemple, j’avais choisi KTH à cause du master de mathématiques avec spécialisation en maths discrètes et informatique théorique et, effectivement, j’ai pu y étudier les maths et l’informatique théorique. Sauf qu’en plus, certains de mes profs sont des spécialistes d’envergure mondiale… Et ça, ça pète.

- Ça permet de vivre dans des zones tempérées. Déjà, dans le Nord, il y a des aurores boréales. D’ailleurs, j’en ai vu de mes yeux vu ! Récit de mon épopée en Laponie sur le blog de mon camarade d’aventure ici. Mais, surtout, il fait une température raisonnable… Il paraît qu’il fait plus de 34°C là où je vais en France. Il se peut donc que ce billet soit le dernier posté sur ce blog : je crains de ne pas survivre à de telles températures tropicales.

- Une petite leçon de relativisme, ça ne fait jamais de mal. Rencontrer des gens du monde entier permet de relativiser bien des choses, même les plus insignifiantes. Par exemple, je ne me suis jamais considéré un français impulsif et gueulard cliché mais, comparé au calme imperturbable suédois… Je le suis un peu quand même ! Dans le même genre, je me suis toujours considéré comme un rat des villes. Un vrai de vrai qui ne peut pas vivre dans une cité ayant moins de trois cents milles habitant (au moins !), des bars, des musées… Et qui n’est pas du tout à son aise à la cambrousse. Et pourtant, pour avoir vu de vrais citadins dans la forêt craindre de se faire attaquer par des loups ou trembler comme des feuilles à l’idée de traverser un ruisseau en marchant sur un tronc d’arbre ou de passer par un enclos avec des chevaux [4], je me dis que ma folle jeunesse à la montagne a eu plus d’influence sur moi que je ne veux bien le croire.

Cette année sera passée affreusement vite et, à peine arrivé, je me dois déjà de repartir vers le Sud. Il m’est encore difficile d’estimer l’ampleur de l’influence que cette expérience aura eu sur moi mais elle est sans doute plus grande que ce que je veux bien admettre. Au-delà de la confrontation à une autre culture, je pense que qu’avoir étudier dans une institution plutôt « universitaire » (par opposition à Centrale Lyon, une école d’ingénieur) clairement orientée vers la recherche, du moins dans mon cursus, a également modifié ma façon de voir les choses. J’ai tendance par exemple à rejeter avec encore plus de vigueur qu’avant tout ce qui implique de près ou de loin une présentation powerpoint contenant « synergie », « globalisation », « culture d’entreprise centrée sur la satisfaction du client » et, surtout, quelque terme de comptablilité que ce soit [5]. Les points évoqués précédemment s’appliquent également à moi, bien évidemment (je ne les ai pas pondus à partir de rien). Enfin, une photo prise dans la forêt qui terrifiait tant mes camarades madrilènes aux alentours de minuit, le 21 juin. Comme vous pouvez le constater, la nuit n’était pas très noire.

Conclusion

Faites des échanges universitaires les jeunes !

Cliquez sur les nombres pour revenir à l’article.